Jak zhakować czyjąś wiadomość tekstową na iPhonie bez jej wiedzy? Większość miłośników iPhone'a polega bardziej na systemie zabezpieczeń swojego gadżetu niż na urządzeniach z Androidem. Decydują się na iPhone'a ze względu na jego istotne funkcje bezpieczeństwa.

Jeśli zbadasz rynek cyfrowy, poznasz potężne aplikacje szpiegowskie z oszałamiającymi funkcjami, które mogą łatwo ingerować w dowolne urządzenie. Możesz zhakować wiadomości z iPhone'a w ciągu kilku minut zdalnie w precyzyjny sposób przy użyciu skutecznych aplikacji szpiegowskich Rodzice, pracodawcy są wspólnymi klientami tych aplikacji szpiegowskich.

>> Nie przegap:

- Jak czytać wiadomości Snapchata bez ich wiedzy (2024)

- 8 najlepszych darmowych aplikacji do hakowania Bluetooth na telefony z Androidem

- Jak sprawdzić, czy Twój telefon jest podsłuchiwany: kompletny przewodnik 2024

Dlaczego ludzie muszą zhakować iPhone'a?

Być może zastanawiasz się, dlaczego chcesz zhakować iPhone'a. Szpiegując iPhone'a, możesz hakować wiadomości iPhone'a, pliki multimedialne, dokumenty, czaty w mediach społecznościowych i lista jest długa.

Zhakowanie iPhone'a dziecka pomoże rodzicom w zdalnym monitorowaniu ich gadżetów i aktywności w Internecie. Mogą podjąć natychmiastowe działania, gdy ich dzieci napotkają nieoczekiwane problemy z cyberprzestrzenią.

Pracodawca może włamać się do iPhone'ów swoich pracowników, aby nie doszło do wycieku poufnych danych organizacji. Pracodawca będzie mógł budować zaufanie do swoich pracowników, monitorując ich działania w Internecie bez ich wiedzy.

Niektórzy chcą zhakować iPhone'a współmałżonka, aby dowiedzieć się, czy mają pozamałżeńskie romanse. Monitorując swoje wiadomości i czaty w mediach społecznościowych, będą mogli dowiedzieć się o uczciwości współmałżonka.

Jak zhackować Czyjeś wiadomości tekstowe na iPhone'a bez posiadania telefonu?

Możliwe jest zhakowanie wiadomości iPhone'a bez ręcznego uzyskiwania dostępu do gadżetów, a nawet bez wiedzy właściciela. To stwierdzenie z pewnością wzbudza twoją dociekliwość, aby zbadać takie techniki, aby w skuteczny sposób uzyskać zdalny dostęp do iPhone'a.

Jeśli szybko rzucisz okiem na wyszukiwarkę Google, wyświetli się lista aplikacji szpiegowskich na rynku cyfrowym. Każde narzędzie jest wyjątkowe i trudno będzie Ci sięgnąć po niezawodną aplikację.

Poniżej przedstawiono wprowadzenie do kilku aplikacji szpiegowskich:

1. mSpy

Ta aplikacja szpiegowska jest kompatybilna z iPhone'ami i zdalnie monitoruje wiadomości, połączenia i aktywność online na urządzeniu docelowym. Jest to jedna z wiodących aplikacji do kontroli rodzicielskiej na obecnym rynku. Dostępna jest bezpłatna wersja próbna dla początkujących, umożliwiająca zapoznanie się z jej funkcjami przed zakupem subskrypcji.

Wystarczy, że przejdziesz przez trzy kroki, aby dowiedzieć się więcej o tej aplikacji. Pierwszym krokiem jest pobranie aplikacji, drugim krokiem jest zainstalowanie i skonfigurowanie narzędzia zgodnie z wbudowaną instrukcją.

Wreszcie ostatni krok prowadzi do szybkiego rozpoczęcia zadań monitorowania na urządzeniu docelowym.

2. FlexiSPY

Jest to potężne narzędzie szpiegowskie kompatybilne z komputerami, tabletami i gadżetami iOS. Ta aplikacja oferuje użytkownikom bezproblemową instalację i więcej funkcji monitorowania.

Możesz monitorować wszystko na telefonie docelowym, niezależnie od Twojej lokalizacji. The FlexiSpy aplikacja hakuje wiadomości z iPhone'a, nagrywa połączenia, wysyła alerty, gdy wykryje podejrzane teksty na urządzeniu docelowym, monitoruje czaty w mediach społecznościowych, śledzi lokalizację itp.

Ta aplikacja służy jako dobrodziejstwo dla cyfrowych rodziców. Możesz przeglądać gadżety aktywności swoich dzieci w domu, gdy jesteś w biurze, podczas zakupów itp.

Skuteczne monitorowanie na iPhonie Twojego dziecka jest możliwe zawsze i wszędzie, jeśli masz FlexiSpy w twoim gadżecie. Całe szpiegowanie odbywa się zdalnie, bez ręcznego dostępu do urządzenia docelowego.

3. iKeyMonitor

Jest to przyjazna dla użytkownika aplikacja do kontroli rodzicielskiej. Ta aplikacja szpiegowska chroni dzieci przed zagrożeniami internetowymi, takimi jak cyberprzemoc, pornografia, witryny z treściami dla dorosłych itp.

Filtruje negatywne aspekty Internetu i zapewnia dzieciom pozytywną fazę odkrywania swoich umiejętności poza granicami. Internet stał się nieuniknionym źródłem nauki, a aplikacja iKeyMonitor zapewnia dzieciom bezpieczną cyberprzestrzeń.

Aplikacja iKeyMonitor pomaga w hakowaniu wiadomości na iPhone'a, czatów w mediach społecznościowych, dzienników połączeń, szczegółów lokalizacji, danych połączonych Wi-Fi, dokumentów, plików multimedialnych itp. na gadżecie Twojego dziecka w dobrze zabezpieczonym kanale.

Tutaj hakowanie odbywa się w obrębie muru ochronnego, aby uniknąć niepotrzebnych problemów cybernetycznych w przyszłości. Ta aplikacja zapewnia brak wycieku zhakowanych danych w cyberprzestrzeni. Dane są przenoszone tylko między gadżetem nadrzędnym a podłączonym urządzeniem i nie ma przerw ze strony zewnętrznych hakerów.

4. Spyera

Jest to najlepsza aplikacja szpiegowska na iPhone'a. The Spyera to wielokrotnie nagradzana aplikacja do kontroli rodzicielskiej z fantastycznymi wbudowanymi funkcjami. Możesz wyjaśnić swoje pytania związane z tą aplikacją, korzystając z czatu na żywo na jej oficjalnej stronie internetowej. To narzędzie obsługuje systemy Windows, Mac, Android, iPhone itp.

5. XNSPY

Ta aplikacja monitorująca zaawansowane funkcje umożliwia zdalny dostęp do gadżetów. Jest to nieinwazyjne narzędzie, które optymalnie aktualizuje działania online urządzenia docelowego.

Platforma ta oferuje klientom cenne rabaty na koszty abonamentu. Możesz skorzystać z tej zniżki we właściwym czasie przed jej wygaśnięciem. Ta aplikacja do kontroli rodzicielskiej działa dobrze na gadżetach z systemem Android 4 i nowszym oraz na iPhonie z systemem iOS 6 i nowszym.

Szczegółowe kroki, jak zhakować czyjeś wiadomości tekstowe na iPhonie

Tutaj dowiesz się, jak korzystać z aplikacji kontroli rodzicielskiej XNSPY do hakowania wiadomości na iPhone'a:

Krok 1: Oficjalne pobieranie

Idź do oficjalna strona internetowa XNSPY i pobierz aplikację. Otrzymasz wiadomość e-mail zawierającą kod rejestracyjny, który jest niezbędny podczas instalacji.

Krok 2: Wejdź na stronę źródłową

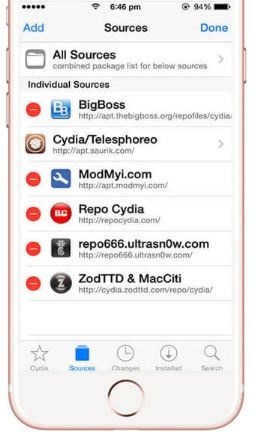

Na iPhonie wybierz ikonę „Cydia” i wybierz opcję „Źródło” u dołu ekranu. Musisz dotknąć opcji „Edytuj” w prawym górnym rogu ekranu

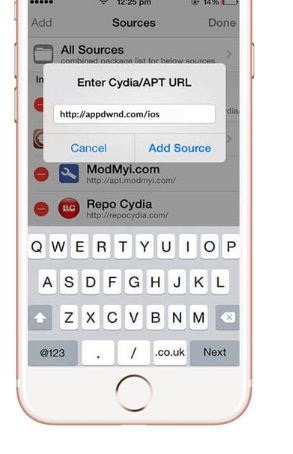

Krok 3: Dodaj adres URL APT

Wybierz opcję „Dodaj” w lewym górnym rogu. Pojawi się nowe okno z prośbą o podanie adresu URL APT. Otrzymasz adres URL systemu iOS w swojej poczcie wkrótce po pobraniu aplikacji. Następnie kliknij przycisk „Dodaj źródło”.

Następuje weryfikacja adresu URL, a następnie aktualizacja nowego źródła.

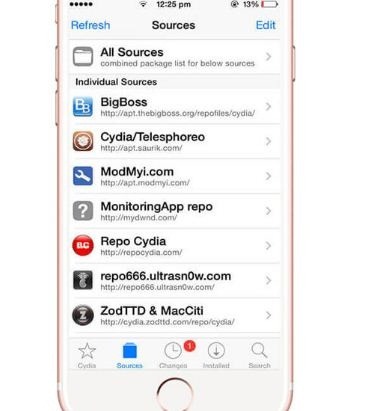

Krok 4: Wróć do Cydii

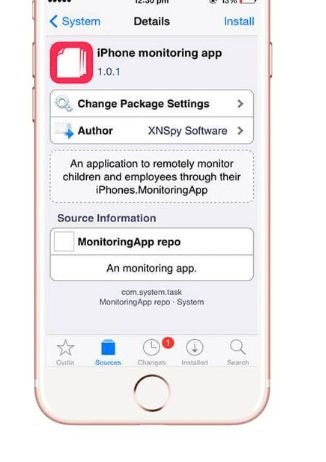

Po zakończeniu procesu aktualizacji należy kliknąć „Powrót do Cydii”, a następnie wybrać „Repozytorium aplikacji monitorującej”.

Krok 5: Podążaj za łańcuchem

Na następnym ekranie należy wybrać „System-> Aplikacja do monitorowania iPhone'a”, a następnie kliknąć opcję „Zainstaluj” w prawym górnym rogu.

Krok 6: Zaczekaj na zakończenie procesu

Powinieneś nacisnąć przycisk „Potwierdź” i odczekać kilka minut, aż proces się zakończy. Na następnym ekranie powinieneś wybrać przycisk „Uruchom ponownie Springboard”.

Krok 7: Wprowadź kod aktywacyjny

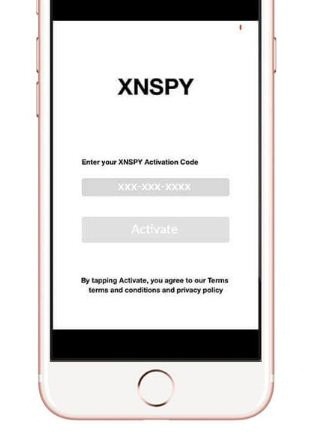

Na ekranie głównym iPhone'a wybierz opcję „Zadanie systemowe”, a następnie wprowadź kod aktywacyjny. Podczas procesu pobierania otrzymasz wiadomość e-mail zawierającą kod aktywacyjny. Następnie musisz kliknąć przycisk „Aktywuj”.

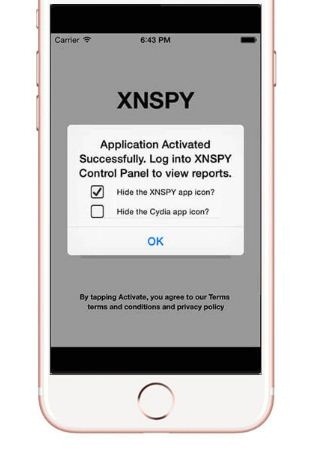

Krok 8: Spraw, aby było niewykrywalne

Musisz zaznaczyć pole wyboru z etykietą Ukryj ikonę aplikacji XNSPY, aby była niewykrywalna, i kliknij przycisk „OK”.

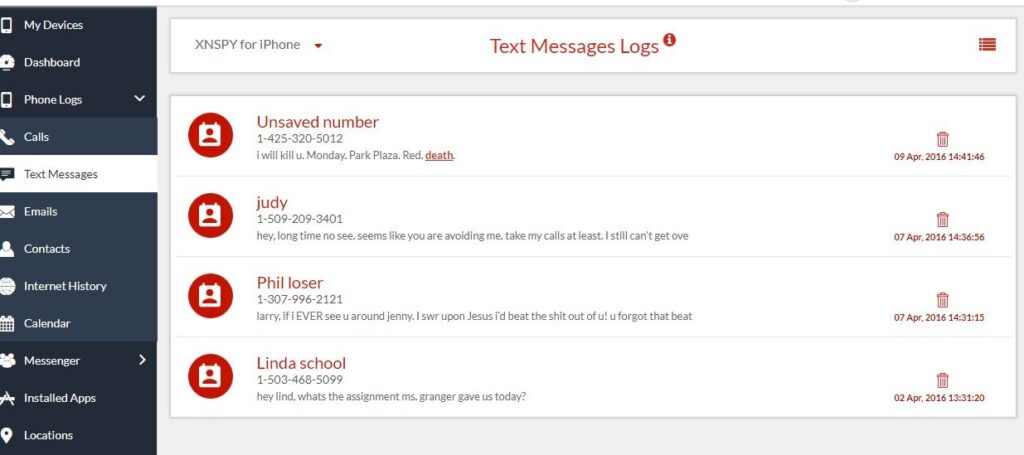

Krok 9: Rozpocznij monitorowanie

Teraz otwórz pulpit nawigacyjny aplikacji XNSPY i wybierz „Wiadomości tekstowe” w lewym okienku ekranu. Po prawej stronie zobaczysz odpowiednie wiadomości wraz ze szczegółami daty i godziny.

Niesamowite funkcje aplikacji szpiegowskich inne niż monitorowanie wiadomości

Niektóre z kluczowych funkcji aplikacji szpiegowskich:

- Możesz stworzyć Geo-ogrodzenie, aby chronić dzieci przed niebezpiecznymi strefami

- Śledzenie lokalizacji w czasie rzeczywistym jest możliwe dzięki aplikacji szpiegowskiej

- Istnieją opcje zdalnego blokowania nieodpowiednich aplikacji na urządzeniu docelowym

- Popraw umiejętności zarządzania czasem za pomocą funkcji „Harmonogram”

- Ustaw „Czas przed ekranem”, aby ograniczyć użycie gadżetu

- Otrzymuj powiadomienia, gdy Twoje dziecko otrzyma podejrzane SMS-y lub zdjęcia

- Rejestruj dokładne dane, takie jak dzienniki połączeń, częstotliwość korzystania z aplikacji, czas spędzony w serwisach społecznościowych itp.

Wnioski

Dlatego miałeś jasny pomysł na jak zhakować czyjeś wiadomości tekstowe na iPhonie z pomocą tego artykułu. Teraz możesz łatwo hakować wiadomości iPhone'a swoich dzieci i nastolatków za pomocą skutecznych aplikacji szpiegowskich na rynku cyfrowym.

Skorzystaj z odpowiedniej aplikacji, aby uzyskać wiarygodne wyniki. Uzyskaj zdalny dostęp do gadżetu swojego dziecka bez jego wiedzy w dowolnym miejscu i czasie. Poznaj niezwykłe funkcje aplikacji szpiegowskich i wykorzystaj je optymalnie.

Bogate w funkcje aplikacje szpiegowskie pomagają Ci monitorować różne aspekty korzystania z gadżetów. Musisz podjąć odpowiednie środki na czas, korzystając z aplikacji szpiegowskich, aby chronić swoje dzieci przed zagrożeniami z nieznanych źródeł w cyberświecie.

>> Kliknij tutaj aby dowiedzieć się więcej postów o hakowaniu telefonu.

- Recenzja xMobi 2024: Czy jest skuteczna i legalna? - Styczeń 29, 2024

- uMobix Recenzja 2024: Czy to coś dobrego? - Listopad 3, 2023

- 5 najlepszych aplikacji szpiegowskich na Instagramie na Androida i iPhone'a (2024) - Październik 24, 2023

Lubię słuchać muzyki i lubię pływać, biwakować, robić zakupy, czytać, a nawet tańczyć. Ponieważ muzyka jest naprawdę częścią mojego życia i nie mogę obejść się bez słuchania muzyki w jeden dzień. A mój rodzaj muzyki to Gospel R$B z Country i Opera.

Witam wszystkich, jestem dziś bardzo podekscytowany. Widziałem komentarze od osób, które już otrzymały pożyczkę od Digitaltechhacker @ gmail com, a potem zdecydowałem się zarejestrować na podstawie ich rekomendacji. Kilka godzin temu potwierdziłem w sumie 10,000 XNUMX euro, o które poprosiłem z własnego konta bankowego. To naprawdę świetna wiadomość i każdemu, kto potrzebuje prawdziwej pożyczki, radzę złożyć wniosek przez e-mail: DIGITALTECHHACKER @ GMAIL COM

Chociaż szpiegowanie lub włamywanie się do czyjegoś telefonu może być nielegalne, sytuacja wokół mojego małżeństwa to uzasadniała. Jednak pomimo kilku prób zdobycie niezawodnego hakera okazało się herkulesowym zadaniem, dopóki nie zostałem przedstawiony Digitaltechhacker @ gmail com. W rzeczywistości wielokrotnie padłem ofiarą oszustwa, próbując zatrudnić profesjonalnego hakera. Oto problem, podejrzewam, że mój mąż spotyka się z innymi paniami. Większość hakerów, z którymi się skontaktowałem, zbierała moje pieniądze i nigdy o nich nie słyszałem. Postanowiłem spróbować po raz ostatni, zanim w końcu się poddam. Cóż, opłaciło się, haker sklonował swój telefon. Teraz widzę wszystko, co robi w czasie rzeczywistym. Zapraszam do kontaktu z Digitaltechhacker @ gmail com w celu uzyskania profesjonalnych usług hakerskich.

Jak namierzyć osobę korzystającą z jej numeru telefonu komórkowego? Śledzenie lokalizacji telefonu komórkowego według numeru telefonu jest jak boskie supermocarstwo. Wiedza o tym, gdzie ktoś jest, jest prawdopodobnie najbardziej pocieszającą i bardzo wartościową technologią, jaką można mieć w dzisiejszych czasach. Nie możesz być bardziej pewny siebie, wiedząc, że Twoje dzieci są bezpieczne, gdziekolwiek się znajdują. Niestety ta technologia nie jest dostępna publicznie. Mogą istnieć pewne narzędzia programowe dostępne online, które mogą śledzić lokalizację telefonu komórkowego, ale mogą one działać tylko w dobrej cenie. W przypadku zapytań/ofert prosimy o kontakt: Digitaltechhacker @ gmail com

Nigdy nie widziałem legalnego hakera, takiego jak cybergoldenhacker Nie zawiódł mnie, właściwie szukałem sposobu na zhakowanie mojej przyjaciółki WhatsApp, ponieważ grała na mnie w gry, Że byłem sfrustrowany, że nie wiedziałem, co zrobić zrobić, więc powiedziałem mojemu przyjacielowi o obecnych problemach, a on polecił mnie hakerowi, który może mi pomóc. Udało mi się skontaktować z tym hakerem, a on naprawdę wykonał dla mnie świetną robotę. Teraz mam dostęp do jej konta WhatsApp…

skontaktuj się z nim : cybergoldenhacker na gmail dot com

Byłam pewna, że mój mąż mnie zdradza, ale nie miałam wystarczających dowodów ani dowodów, żeby go przygwoździć,przeczytałam wcześniej artykuł, który wyjaśniał, jak można faktycznie szpiegować czyjś telefon, dowiedziałam się o Dualspy57.

Skontaktowałam się z nim i wykonał świetną robotę, teraz monitoruję telefon mojego męża i wiem, do kogo pisze lub dzwoni. Bardzo go polecam.

Kontakt – Dualspy57 @ gmail.com

Tak naprawdę jest tak wiele do zniesienia, jeśli chodzi o związek. Bez względu na to, jak dobry jesteś dla nich, nie oznacza to, że będą cię traktować w ten sam sposób. To takie smutne, gdy odkryłem moją kobietę, o której myślałem, że może być wsparciem, ale wydaje się, że oszukiwałem się od miesięcy. Rozpaczliwie muszę wiedzieć, co ona ostatnio porabia, więc musiałem skontaktować się z webhubghost (@) gmailcom, który otrzymał tak wiele prawdziwych i niesamowitych recenzji w Internecie, aby zdalnie dostać się do jej telefonu komórkowego. Zrobił to w mgnieniu oka, usługa została dostarczona idealnie. Widziałem jej wiadomości WhatsApp, dzienniki połączeń, wiadomości tekstowe, co było całkiem niesamowite i pomyślałem, że okłamała mnie na temat wszystkich pieniędzy, które jej wysłałem i jej maile były najgorsze, jakie mogłem sobie wyobrazić.. Szczerze polecam webhubghost @ gmailcom, jeśli potrzebujesz podobnej usługi i chcesz, aby praca była wykonana perfekcyjnie. To nie jest mistyfikacja ani oszustwo, potrzebuję, aby każdy znalazł szczęście, szpiegując swojego partnera z tym uczciwym i szlachetnym ekspertem IT. Ta aplikacja działa idealnie, ale potrzebujesz pomocy prawdziwej umowy z powyższym e-mailem, aby uwolnić się z kajdan oszustwa i obraźliwego związku, uzyskując konkretny dowód dzięki jego wiedzy i umiejętnościom. Daj Benowi szansę i nie żałuj więcej, lepsze dni przed nami.